Безопасный веб-шлюз (SWG): Особенности, прокси и Cloudflare

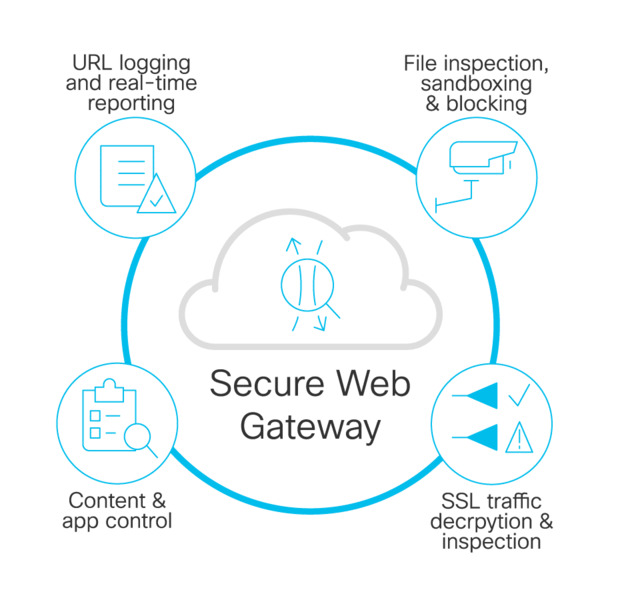

Защищенные веб-шлюзы (SWG) — это стражи Интернета. Они являются первой линией защиты, когда речь идет о безопасности в Интернете. Кроме того, SWG могут защищать сеть и отслеживать трафик на предмет угроз.

В этой статье мы расскажем, что такое защищенный веб-шлюз, как он работает и почему компаниям стоит задуматься о его внедрении. Мы также рассмотрим некоторые важные особенности защищенных веб-шлюзов и их отличия от прокси-серверов, а затем перейдем к рассмотрению облачных решений, таких как защищенный веб-шлюз Cloudflare.

Что такое защищенный веб-шлюз?

Защищенные веб-шлюзы (SWG) являются необходимой частью любой сети, подключенной к Интернету. Они выполняют роль межсетевого экрана, предотвращая проникновение нежелательного трафика в сеть и защищая ее от внешних угроз.

Безопасный веб-шлюз — это решение, защищающее ваш сайт от вредоносного трафика и DDoS-атак. Он располагается перед вашим веб-сервером и отфильтровывает вредоносные запросы, чтобы они не попали на ваш веб-сервер. Но что это означает?

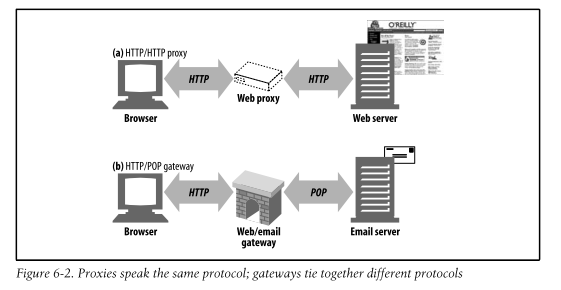

Прежде всего, давайте поговорим о том, что такое прокси-сервер. Прокси-сервер — это просто посредник между клиентами и серверами. Например, если вы используете на своем компьютере прокси-сервер, то все HTTP-запросы будут отправляться через него, а не напрямую на целевой сайт. В данном случае наш SWG выступает в роли клиента, отправляя все HTTP-запросы через свою систему, прежде чем они достигнут конечного адресата. Это ваш реальный веб-сервер, расположенный где-то на месте или в облаке.

Как работает защищенный веб-шлюз?

Защищенный веб-шлюз работает различными способами, среди которых можно выделить следующие:

Защищенный веб-шлюз может выступать в роли фильтра

Защищенный веб-шлюз может использоваться для фильтрации информации и защиты потребителей от опасных веб-сайтов. Кроме того, он помогает предотвратить доступ неавторизованных лиц к важным данным в Интернете. Например, SWG может использоваться в качестве межсетевого экрана для предотвращения доступа сотрудника к определенным сайтам с помощью его рабочего ноутбука.

Защищенный веб-шлюз поможет контролировать использование Интернета

Вы можете использовать SWG для мониторинга и контроля использования Интернета. Неплохо отслеживать активность сотрудников, особенно если вы используете SWG для фильтрации содержимого. Это особенно важно, если в сети хранятся конфиденциальные данные, которые необходимо защитить от неавторизованных пользователей.

Почему следует использовать защищенный веб-шлюз?

Хорошая новость заключается в том, что существует множество решений, помогающих компаниям соответствовать этим нормам. Плохая новость заключается в том, что многие из этих решений могут быть очень дорогими. Они могут потребовать длительного внедрения и обслуживания, а также могут быть несовместимы с существующей инфраструктурой. Так зачем же использовать защищенный веб-шлюз?

Потому что это может помочь вам:

- Ускорение производительности всех устройств в сети, от настольных компьютеров до мобильных устройств.

- Обеспечение надежности и предотвращение простоев из-за скачков трафика или злонамеренных атак на сеть.

- Экономия средств за счет снижения затрат на развертывание устройств безопасности в удаленных офисах с ограниченной ИТ-поддержкой.

- Повышение качества обслуживания клиентов за счет обеспечения универсального доступа к веб-сайтам, приложениям и социальным сетям на различных устройствах без ущерба для безопасности и производительности — даже при использовании общественных точек доступа Wi-Fi!

- Обеспечьте безопасность своей сети и соблюдайте отраслевые нормы. В современном мире существует множество проблем, связанных с ведением бизнеса, но одной из самых больших головных болей является соблюдение отраслевых нормативов.

Основные характеристики SWG

Фильтрация URL-адресов

Фильтрация URL-адресов, также известная как веб-фильтрация или контент-фильтрация, является одним из самых базовых механизмов безопасности на сегодняшний день.

Она позволяет блокировать вредоносные сайты и предотвращать доступ к ним пользователей. Это может быть сделано на основе ключевых слов и фраз, IP-адресов и подсетей или их комбинации с помощью черного или белого списка.

Брандмауэр веб-приложений (WAF)

Межсетевой экран веб-приложений (WAF) является интегрированным компонентом системы доставки приложений. Он отслеживает входящие HTTP-запросы в режиме реального времени, обнаруживает потенциальные атаки и немедленно блокирует их. В некоторых случаях он может блокировать атаки еще до того, как они достигнут основного прикладного уровня сервера.

Движок WAF детально анализирует каждый запрос, проверяя источник IP-адреса (т.е. геолокацию), строку агента пользователя (данные о браузере/устройстве), полезную нагрузку HTTP-заголовка и т.д. Это позволяет задать очень точные правила для агентов пользователей, которым разрешен или запрещен доступ на основе любой комбинации перечисленных критериев.

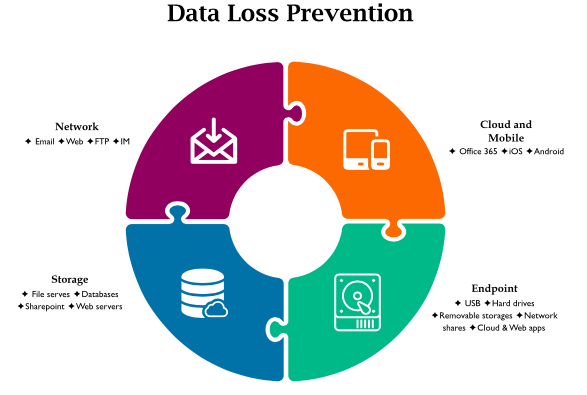

Предотвращение потери данных (DLP)

Предотвращение потери данных (DLP) гарантирует, что ценные и конфиденциальные данные не покинут сеть компании.

Благодаря контролю передачи данных и соблюдению отраслевых стандартов система Data Loss Prevention защищает вашу организацию от непреднамеренной потери конфиденциальных и важных данных.

Разница между защищенным веб-шлюзом и прокси-сервером

Защищенный веб-шлюз — это прокси-сервер, повышающий безопасность сети. Он защищает вас от таких угроз, как DDoS-атаки, опасные веб-сайты и веб-вирусы. В отличие от прокси-сервера, который ограничивает доступ в Интернет только пользователям с определенными IP-адресами, SWG также предотвращает входящий трафик из неавторизованных источников. Это затрудняет доступ хакеров к вашим данным или устройствам, не влияя на скорость соединения.

Сервис SWG, включенный в бесплатный тарифный план Cloudflare, обеспечивает расширенную защиту от современных веб-угроз:

- Аутентификация пользователей с помощью двухфакторной или парольной аутентификации.

- Брандмауэр, способный блокировать нежелательное содержимое.

- WAF (Web Application Firewall) отслеживает все запросы, проходящие через шлюзовую машину, и останавливает вредоносные запросы до того, как они попадут на другие серверы в вашей сети.

Cloudflare также предлагает бесплатный SSL-сертификат для защиты вашего сайта. Это означает, что весь трафик между вашими пользователями и Cloudflare шифруется с помощью протокола HTTPS, что снижает риск перехвата конфиденциальных данных, таких как пароли или номера кредитных карт.

Защищенный веб-шлюз Cloudflare

Безопасный веб-шлюз Cloudflare — это облачное решение для защиты веб-приложений. Он предоставляет шлюз для защиты веб-приложений от DDoS-атак, попыток входа «грубой силой» и других угроз.

- Безопасный веб-шлюз предназначен для обнаружения вредоносного трафика до того, как он достигнет ваших исходных серверов или прикладного уровня, с помощью следующих механизмов:

- Блокирование вредоносных запросов, направляемых непосредственно на сервер-источник (например, атаки SQL-инъекций на серверы баз данных)

Блокирование вредоносного трафика на границе сети Cloudflare с помощью правил безопасности HTTP. Брандмауэр веб-приложений Cloudflare (WAF) защищает от известных атак, таких как SQL-инъекции и межсайтовый скриптинг. Кроме того, WAF защищает от новых, неизвестных атак, анализируя входящие HTTP-запросы и блокируя вредоносные запросы до того, как они достигнут вашего исходного сервера.

Брандмауэр приложений Secure Web Gateway проверяет HTTP-запросы и ответы на наличие признаков вредоносной активности. Правила брандмауэра основаны на обширном опыте Cloudflare в области атак на веб-приложения, а также на данных, полученных от клиентов и исследователей безопасности.

Наборы правил Application Firewall автоматически обновляются по мере появления новых типов атак. Система обнаружения вторжений (IDS) защищенного веб-шлюза использует методы анализа сетевого трафика для выявления вредоносной активности. IDS отслеживает сеть Cloudflare на предмет подозрительной активности, например необычных HTTP-запросов или поведения пользователей, которые могут свидетельствовать о попытке вторжения.

При обнаружении подозрительной активности IDS может отправлять предупреждения в службу безопасности Cloudflare. Брандмауэр безопасного веб-шлюза (WAF) проверяет HTTP-запросы и ответы на наличие признаков вредоносной активности. Правила брандмауэра основаны на обширном опыте Cloudflare в области атак на веб-приложения, а также на данных, полученных от клиентов и исследователей безопасности. Наборы правил брандмауэра приложений автоматически обновляются по мере появления новых типов атак.

Как защищенные веб-шлюзы вписываются в модель SASE?

Secure Access Service Edge (SASE) используется для организации глобальной сети (WAN). В модели SASE важно иметь защищенный веб-шлюз, способный защитить от атак на веб-сервер и конечные точки. Оптимальным вариантом является использование одновременно защищенного веб-шлюза Cloudflare и Cisco Umbrella, но если вам нужно что-то более дешевое, то Cloudflare + Cisco Umbrella может стать вашим решением.

Как зарегистрировать бесплатную учетную запись Cloudflare?

Первым шагом является регистрация бесплатной учетной записи Cloudflare. После этого перейдите на панель управления и выберите в верхнем меню пункт «Настройки безопасности«. Прокрутите страницу вниз до пункта «Cisco Umbrella API Key» и щелкните на нем.

Там вам будет предложено ввести API-ключ Cisco Umbrella (который можно найти в настройках учетной записи). После ввода нажмите кнопку «Сохранить изменения«.

Теперь вернитесь в верхнее меню и снова выберите пункт «Настройки безопасности«. На этот раз из выпадающего меню выберите «Брандмауэр веб-приложений«. После этого вам будет предложено ввести API-ключ Cloudflare (который можно найти на панели управления). После ввода нажмите кнопку «Сохранить изменения«.

Первым шагом является регистрация бесплатной учетной записи Cloudflare. Затем перейдите на панель управления и выберите в верхнем меню пункт «Настройки безопасности«. Прокрутите страницу вниз до пункта «Cisco Umbrella API Key» и щелкните на нем.

Там вам будет предложено ввести API-ключ Cisco Umbrella (который можно найти в настройках учетной записи). После ввода нажмите кнопку «Сохранить изменения«.

Затем вернитесь в верхнее меню и снова выберите пункт «Security Settings«. На этот раз из выпадающего меню выберите «Брандмауэр веб-приложений«. Теперь вам будет предложено ввести API-ключ Cloudflare (который можно найти на панели управления). После его ввода нажмите кнопку «Сохранить изменения«.

Сочетание Cloudflare и Cisco Umbrella позволяет получить целостное представление о трафике, исходящем из вашей организации. Благодаря этому единому решению вы можете обеспечить защиту всех своих пользователей от вредоносных программ и фишинговых атак, а также от утечки данных.

Cloudflare и Cisco Umbrella представляют собой интегрированное решение, которое предлагает следующее:

- Сервисы брандмауэра веб-приложений (WAF) от Cloudflare, включая поддержку набора основных правил OWASP ModSecurity Core Rule Set (CRS) и движка Cloudflare Engine.

- Расширенная защита от угроз с помощью Cisco Umbrella ESM с ежедневным обновлением глобальных данных об угрозах, анализом репутации URL-адресов, обнаружением ботнетов и др.

Заключение

Secure web gateway (SWG) — это технология, позволяющая защитить веб-трафик. Она может использоваться как самостоятельный продукт или как часть более крупного решения по обеспечению безопасности. SWG может быть полезен, если у вас есть сотрудники, которым необходим доступ к внутренним сетевым ресурсам, таким как учетные записи электронной почты или приложения, размещенные на других серверах за пределами локальной сети. С его помощью можно гарантировать, что доступ через этот шлюз получат только авторизованные пользователи, а злоумышленники не попадут внутрь!